Klargjøre for integrasjon mellom eAdm/eFeide og Azure AD

Under følger en beskrivelse for hvordan du gjør Azure klar for integrasjon med eAdm eller eFeide. Opprett først applikasjonen, tildel den deretter de rettighetene den skal ha. Du kan trygt ignorere det som står under spesialtilpasninger med mindre noe annet er avtalt med oss.

Opprett en Azure Enterprise Application

Logg først inn på deres Azure AD med en administratorbruker.

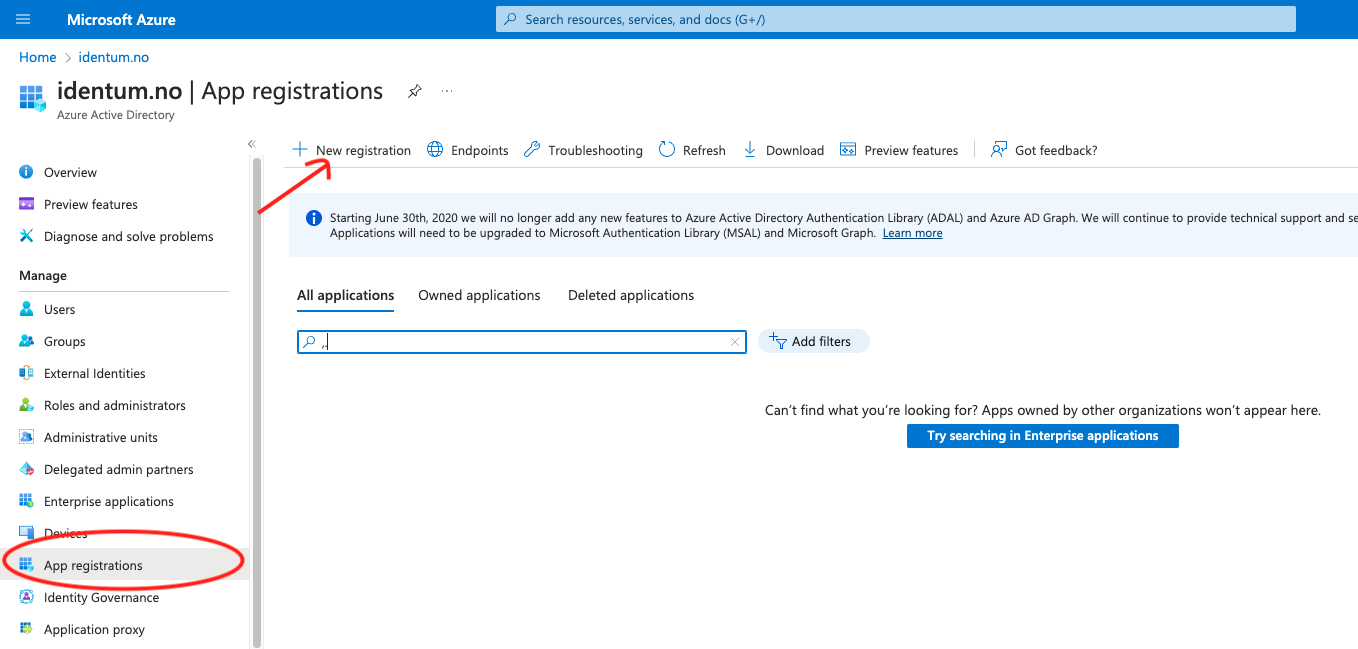

→ Gå til "App registrations", deretter velg "New registration":

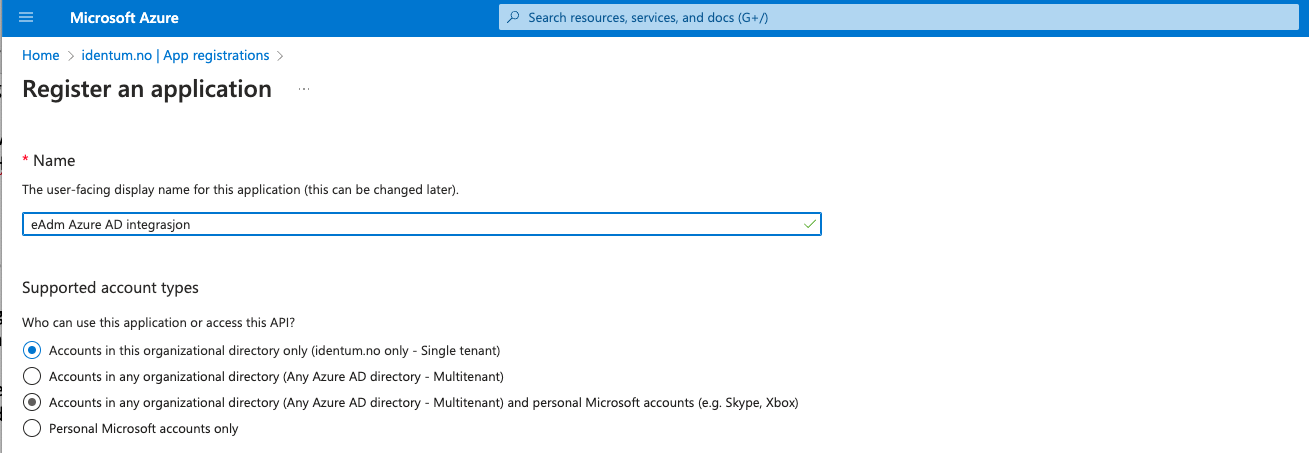

Fyll så inn feltene på bildet under og trykk registrer.

Gi appen et godt navn. Eks: Identum eFeide- eAdm bruker- og gruppestyring

Velg "single tenant"

La redirect URI stå tom

Ikke bruk “/” i app navn da dette ikke fungerer pr. dags dato i Azure AD

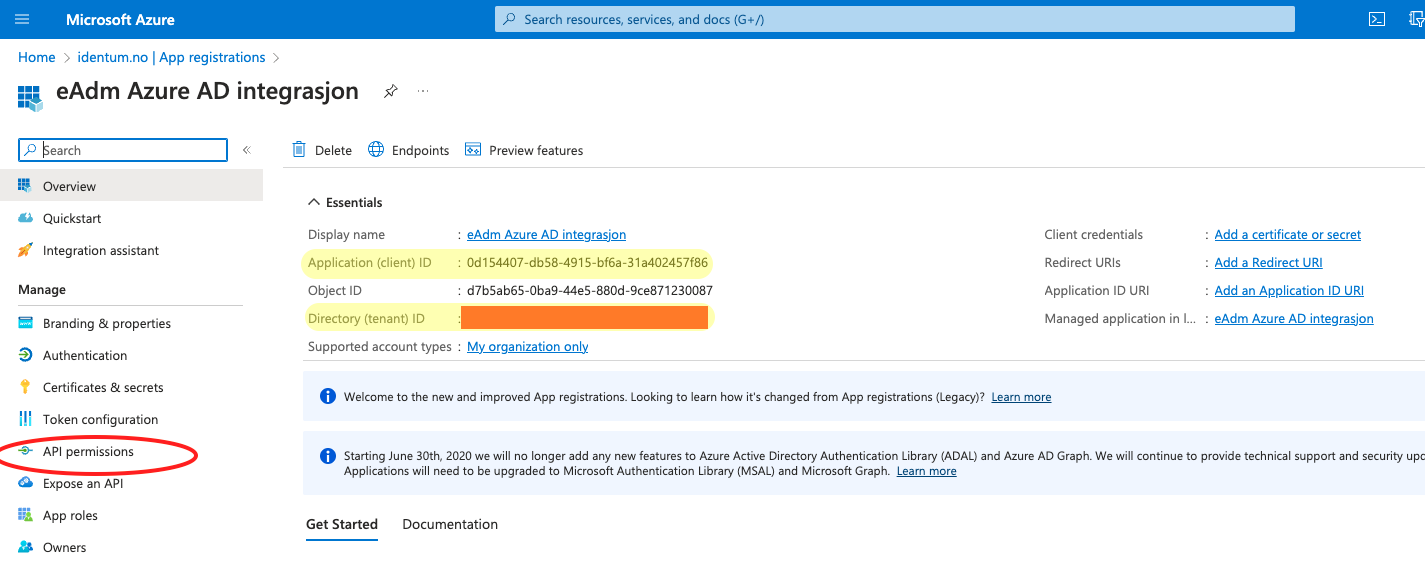

Etter registrering, kopier Client ID og Tenant ID og lagre disse til senere bruk.

Klikk deg deretter inn på API Permissions:

Tildel applikasjonen nødvendige rettigheter

1. Legg inn rettigheter for Microsoft Graph API

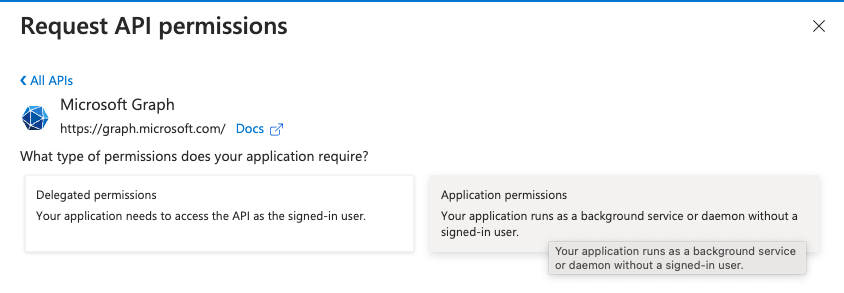

Fra "API Permissions", trykk "Add a permission"

a) Tildel så disse rettighetene mot MICROSOFT GRAPH som Application Permissions:

Auditlog.Read.All (dersom eAdm skal tilbakelese siste lastLogonTimeStamp)

Directory.Read.All

Directory.ReadWrite.All

Group.Create

Group.Read.All

Group.ReadWrite.All

GroupMember.ReadWrite.All

Team.Create

Team.ReadBasic.All

Teamwork.Migrate.All

TeamTemplates.ReadAll

User.Read.All

User.ReadWrite.All

User.EnableDisableAccount.All

UserAuthenticationMethod.ReadWrite.All (dersom eAdm skal sette MFA på personer)

Lagre "Microsoft Graph"-rettighetene over og om nødvendig trykk “Grant permissions”.

Rettighetene markert med fet skrift er obligatoriske, de andre er nødvendige for mange scenarioer. Se Gjennomgang av rettigheter og hvorfor vi trenger dem for en gjennomgang.

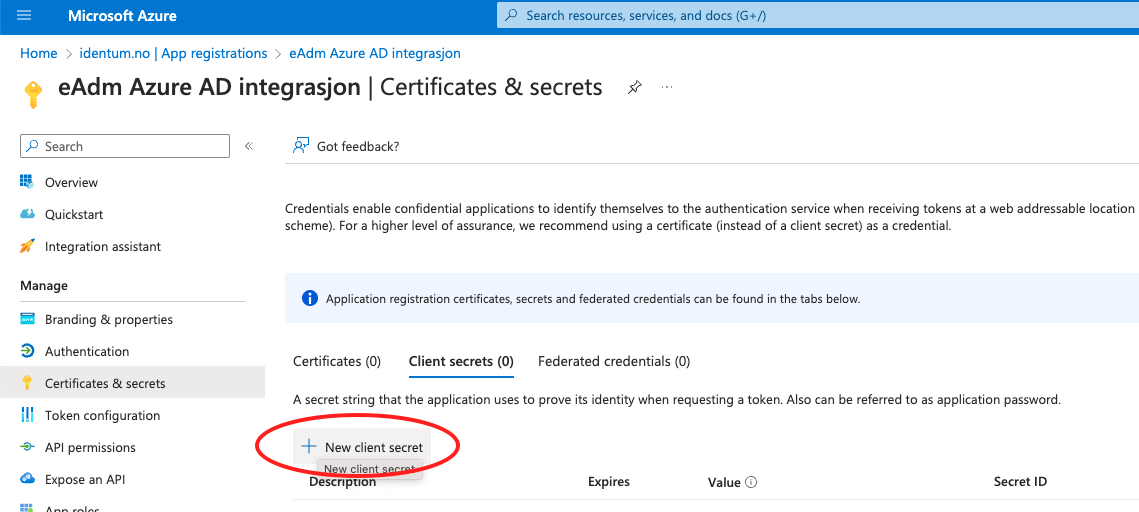

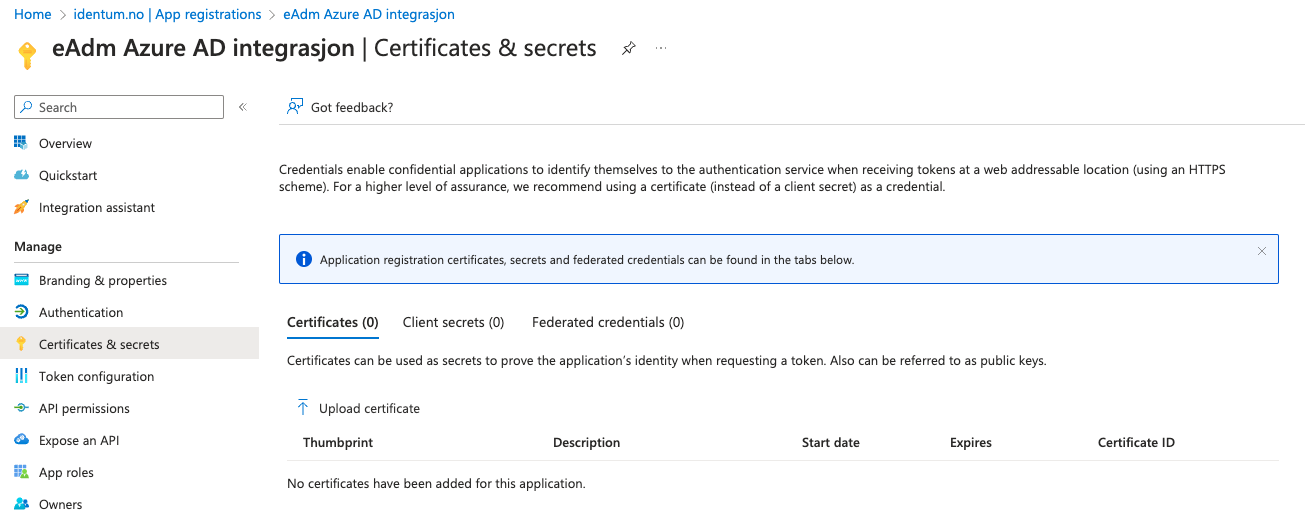

2. Opprett en Client secret for appen.

Gå til Certificates and secrets.

Generer en ny client secret. sett varighet til 24mnd .

Noter datoen i din kalender, og husk å sende oppdatert Client secret til Identum når den utløper.

Dersom en har aktivert PIM vil det ikke kunne settes utløpsdato, den vi endre sluttdato for hver dag.

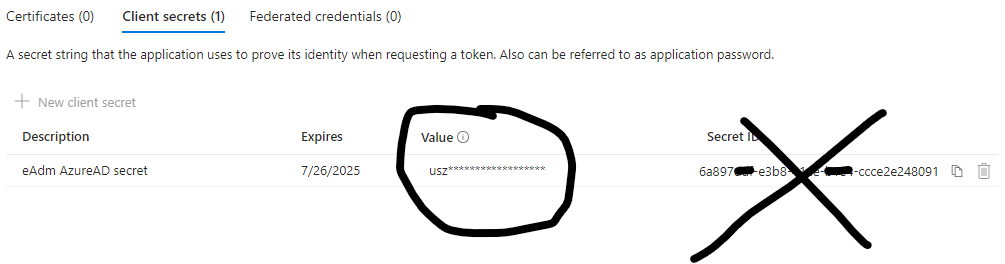

NB! Verdien vises fullstendig i Value feltet kun EN gang i sin fulle form etter opprettelse! Kopier og ta vare på denne nå! Hvis du ikke gjør det må du lage en ny.

Det er altså verdien i Valuefeltet vi trenger, ikke verdien under Secret ID:

Send info til Identum

Når dette er gjort må du sende Tenant navn ("kundenavn.onmicrosoft.com"), Tenant ID, Client ID og Client Secret til Identum for videre oppsett.

NB! Send client secret på SMS eller på annet vis separat fra Tenant ID og Client ID!

3. Tildel appen rollen "User Administrator" i Azure AD

For å kunne bytte passord på vegne av bruker, deaktivere/reaktivere brukere og oppdatere såkalt "sensitive" data om brukere så som telefonnummer og "otherMails", må applikasjonen ha en rolle tilsvarende minst "User Administrator"

NB! Dersom dere bruker role-assignable groups for noen av brukerne eFeide/eAdm styrer, kreves “Privileged Auth Admin”-rollen. Se https://learn.microsoft.com/en-us/entra/identity/role-based-access-control/privileged-roles-permissions?tabs=admin-center#who-can-perform-sensitive-actions

Fra Azure-portalen - gå hit (tilsvarende som for en bruker)

a. Menu > Microsoft Entra ID

b. Velg Roles and administrators

c. Velg All roles , søk etter User Administrator

d. Søk opp rollen “User Administrator”

e. Tildel denne rollen applikasjonen som du opprettet i pkt 2. Velg “add assignment”, “Select member” og søk etter "Identum eFeide- eAdm bruker- og gruppestyring" eller det navnet du ga applikasjonen. Scope type er “Directory”. Trykk neste, endre Assignment type til Active og lagre deretter ved å trykke “Assign”. Hvis du blir spurt om årsak, skriv “Nødvendig for at eFeide skal kunne endre passord på brukere”.

Sånn, da er du ferdig. Finito! Nå kan vi i Identum ordne resten selv.

Spesialtilpasninger

Det er normalt sett ikke nødvendig med spesialtilpasninger, med mindre du vet hva du gjør kan du hoppe over resten av artikkelen.

Tildele rettigheter i Exchange Online

Kun dersom eAdm/eFeide skal administrere Exchange Online direkte, f.eks i form av distribusjonsgrupper eller mailenabled securitygroups.

Der er pr i dag kun noen få kunder som benytter dette.

Sjekk under kundefanen i eFeide om “Export mail-enabled groups“ er satt til Yes før du evt fortsetter.

Dersom eAdm eller eFeide skal håndtere mailbokser, distribusjonsgrupper kreves også Exchange-rettigheter.

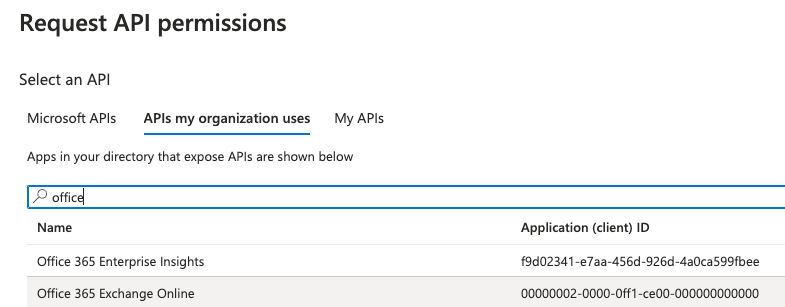

Trykk "Add a permission" på nytt.

I popupen, endre fane fra "Microsoft APIs" til "APIs my organization uses"

Søk på "Office".... (søk på "Exchange gir ingen resultat")

Velg "Office 365 Exchange Online"

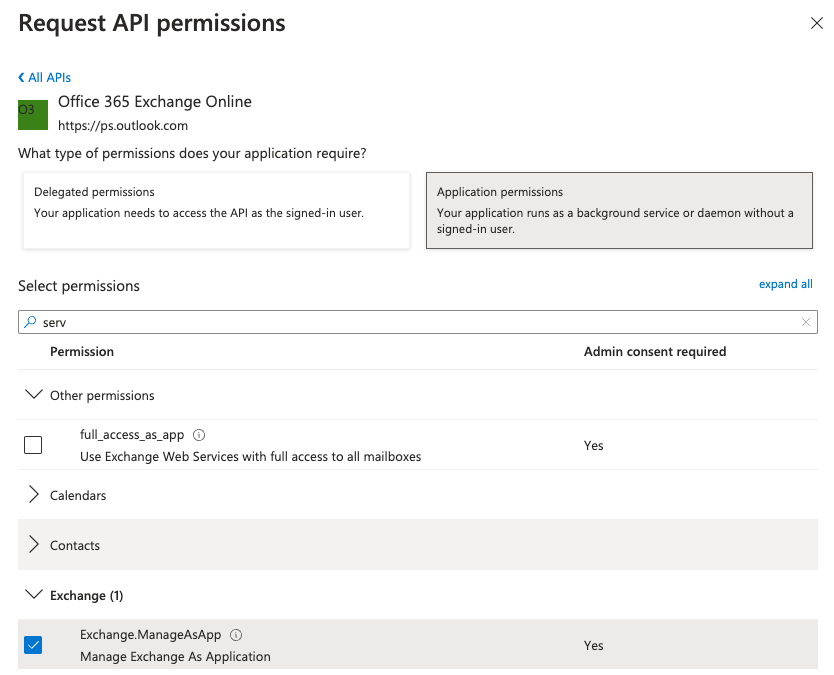

Velg rettigheten "Exchange.ManageAsApp"

Exchange.ManageAsApp

API-rettigheten Exchange.ManageAsApp gjør ikke noe seg selv, så det må også tildeles en rolle/rollegruppe i Exchange for å spesifisere hva appen har lov til.

Rollegruppen "Exchange Recipient Administrator" er tilstrekkelig.

I tillegg enkeltrollen "Security Group Creation and Membership" dersom det skal benyttes mail-enabled security groups.

NB! Å sette opp enkeltroller er ikke helt beint fram. Se her:https://learn.microsoft.com/en-us/exchange/permissions-exo/permissions-exo

Hør gjerne med din driftsleverandør om å sette opp rettighetene. Som alternativ kan benyttes rollegruppen “Organization Management”, som gir oss det vi trenger og men også en del mer.

Fra Azure-portalen - gå hit (tilsvarende som for en bruker)

a. Menu > Azure Active Directory

b. Velg Roles and administrators

c. Velg All roles , søk etter exchange

d. Velg Exchange Recipient Administrator

e. Tildel rolle til ny "bruker". Søk etter "Identum eFeide/eAdm bruker- og gruppestyring" eller det navnet du ga applikasjonen i steg 2

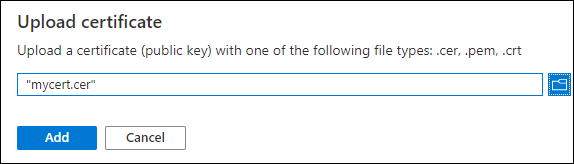

Sertifikatbasert autentisering mot Azure AD / Exchange

Dette steget utføres kun dersom Identum gir eksplisitt beskjed om det.

Skal eAdm kjøre kundetilpassede script mot Exchange Online eller Azure AD, vil Identum bruke sertifikatbasert autentisering i tillegg.

Det skal genereres et Self-Signed Certificate for serveren/brukeren som scriptet kjøres fra. Det avtales i hvert enkelt tilfelle hvem og hvordan dette gjøres.

Den offentlige delen av sertifikatet skal registreres i applikasjonen slik:

Søk opp applikasjonen

Velg certificates & secrets

Velg Upload certificate

Velg sertifikatet som er generert/oversendt.

Gjennomgang av rettigheter og hvorfor vi trenger dem

Rettigheter merket som minimumskrav er nødvendige for at brukerkonto- og gruppeprovisjonering mellom eADM/eFEIDE og Azure skal fungere. Andre rettigheter kan være nødvendig i andre scenarioer, f.eks dersom du ønsker at eADM skal styre Teams i Azure.

Metode | Azure applikasjonsrettighet | Beskrivelse | Minimumskrav |

Get anchor | User.Read | Allows users to sign-in to the app, and allows the app to read the profile of signed-in users. It also allows the app to read basic company information of signed-in users | Ja |

Get User | User.Read.All | Allows the app to read the full set of profile properties, reports, and managers of other users in your organization, on behalf of the signed-in user. | Ja |

Create User Update User Delete User | User.ReadWrite.All | Allows the app to read and write the full set of profile properties, reports, and managers of other users in your organization, on behalf of the signed-in user. | Ja NB! Hvis vi skal endre sensitive data på bruker må vi ha høyere tilganger. "In app-only scenarios, the app must be assigned a higher privileged administrator role as indicated in Who can perform sensitive actions." |

Reactivate user | User.EnableDisableAccount.All | Allows the app to enable and disable users' accounts, on behalf of the signed-in user. | Ja |

User.Export.All | Allows the app to export data (e.g. customer content or system-generated logs), associated with any user in your company, when the app is used by a privileged user (e.g. a Company Administrator). | ||

User.Invite.All | Allows the app to invite guest users to the organization, on behalf of the signed-in user. | ||

User.ManageIdentities.All | Allows the app to read, update and delete identities that are associated with a user's account that the signed-in user has access to. This controls the identities users can sign-in with. | ||

Get Groups | Group.Read.All | Allows the app to list groups, and to read their properties and all group memberships on behalf of the signed-in user. Also allows the app to read calendar, conversations, files, and other group content for all groups the signed-in user can access. | Ja |

Create Group Update Group Delete Group | Group.ReadWrite.All | Allows the app to create groups and read all group properties and memberships on behalf of the signed-in user. Additionally allows group owners to manage their groups and allows group members to update group content. | Ja. VIKTIG for Update og Create group: |

GroupMember.ReadWrite.All | Allows the app to list groups, read basic properties, read and update the membership of the groups the signed-in user has access to. Group properties and owners cannot be updated and groups cannot be deleted. | ||

Get Last sign-in activity | AuditLog.Read.All | Ja, dersom du ønsker å tilbakelese AzureLastLogOnTimeStamp til eADM. NB! Om denne ikke fungerer som den skal er alternativet directory.read.all | |

Directory.Read.All | Allows the app to read data in your organization's directory, such as users, groups and apps. | ||

Directory.ReadWrite.All | Allows the app to read and write data in your organization's directory, such as users, and groups. It does not allow the app to delete users or groups, or reset user passwords. | ||

Create Teams | Team.Create | Allows the app to create teams on behalf of the signed-in user. | |

Get Teams | Team.ReadBasic.All | Read the names and descriptions of teams, on behalf of the signed-in user. | |

Teamwork.Migrate.All | Allows the app to create chat and channel messages, without a signed in user. The app specifies which user appears as the sender, and can backdate the message to appear as if it was sent long ago. The messages can be sent to any chat or channel in the organization. | ||

TeamTemplates.Read.All | Allows the app to read all available Teams Templates, without a signed-user.. |