eTid for Azure - oppsett og virkemåte

Etablering

Gi tilganger til Identum

Ved etablering må Identum gis tilgang til deres Azure / Entra ID tenant i form av en enterprise application.

Fra høsten 2023 er dette allerede på plass for alle kunder som benytter en eller annen form for synkronsiering fra eFeide til Azure.

Referer denne guiden for hvordan dette er satt opp: How to Configure Azure AD for Integration

Opprett gruppene som skal benyttes i Azure

Opprettet et antall grupper (sikkerhetsgrupper eller M365-grupper) direkte i Azure.

Disse gruppene må starte med navnet: "internettstyring". Eksempelvis "internettstyring Pilot" slik at eTid finner de riktige gruppene som skal brukes.

Vi henter disse gruppene fra Azure AD ca hvert 5 minutt.

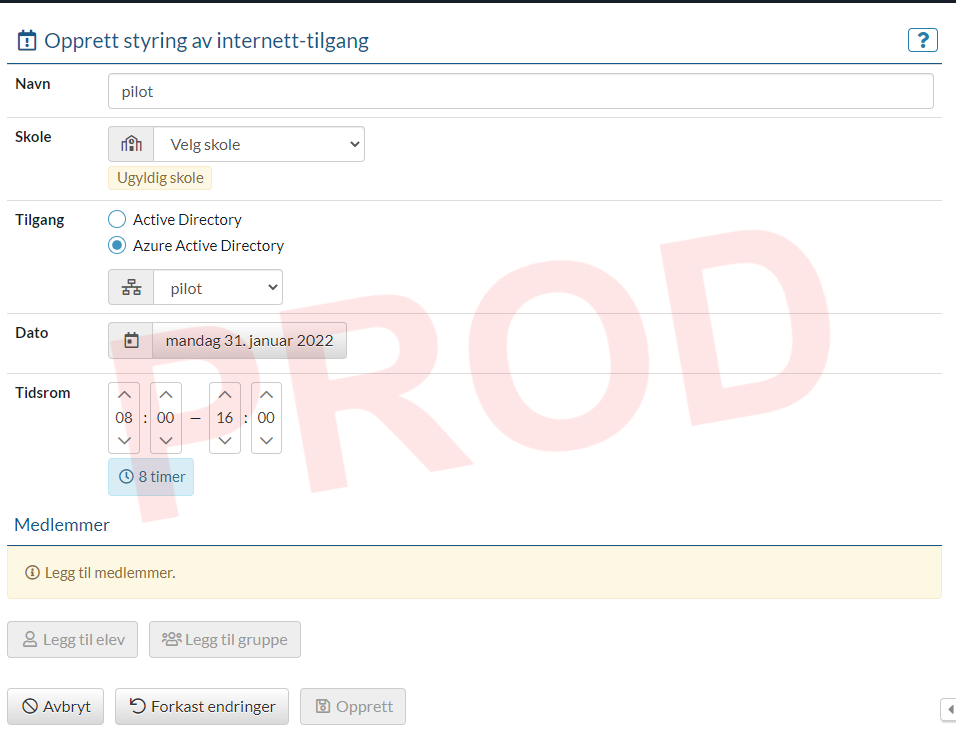

Da vil gruppene dukke opp i mega.efeide.no i nedtrekksmenyen under “Tilgang”. Skoleadministrator kan da sette opp utvalg av elever og tider disse skal meldes inn i angitt gruppe:

Skjermdump av eTid - med Azure-grupper klar til bruk

Nå kan dere melde inn brukere eller grupper i de Azure AD gruppene dere har opprettet.

Hva gjør gruppene og medlemsskapene

Som ved de andre variantene av eTid gjør ikke gruppene noe på egenhånd.

De må kobles til noe som pålegger de ønskede restriksjoner.

Gruppene som opprettes i Azure og skal benyttes med eTid, må knyttes mot ressurser / funksjoner / policyer som avgrenser hvilke internett-ressurser som er tilgjengelig.

Typiske eksempler er policies for Conditional Access i Azure, tilgangsregler i brannmur o.l. som gir eller blokkerer tilganger som brukerne skal / skal ikke ha i tidsrommet.

Nøyaktig hva gruppene kobles mot vil være avhengig av systemer og produkter i bruk hos den enkelte kunde. Et vanlig scenario er å sette opp policies i Intune som pusher ut regler til Windows firewall.

Disse reglene må defineres og settes opp ihht de lokale forhold og behov av en lokal "kjentmann" - det ligger uten for Identum sitt virkeområde.